0x0102

GrrCON 2015 본문

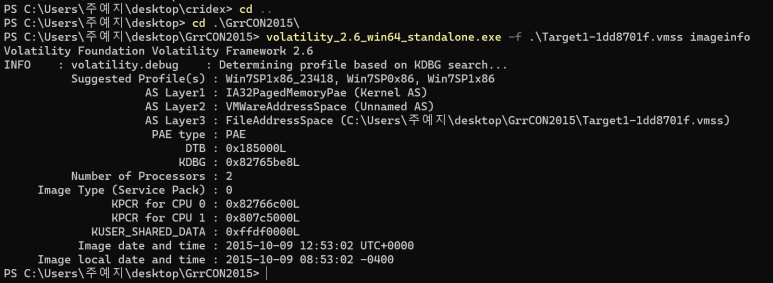

- 이전 했던 실습과 마찬가지로 처음에는 imageinfo로 운영체제를 먼저 알아본다

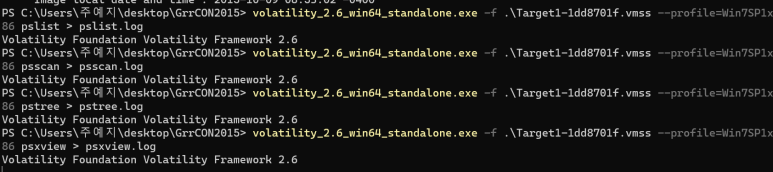

- 운영체제를 알아보았다면 그 중에서 간단한것 하나를 골라 --profile=<운영체제> 형식을 사용하여 cmd라인에 작성하고 pslist, psscan, pstree, psxview를 뽑아낸다.

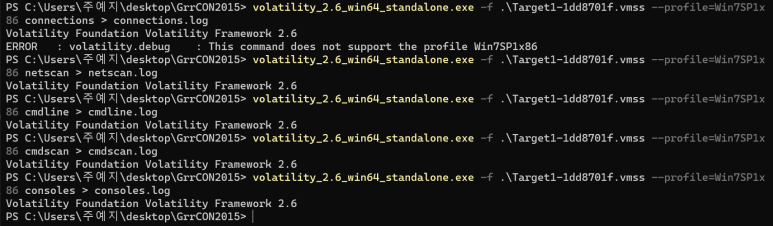

- 이번에는 네트워크 관련 명령어도 바로 실행해보았다

- 그런데 처음 cmd라인에 작성한 것을 보면 connections 명령어가 error가 뜨는 것을 확인할 수 있다. 이는 우리가 선택한 운영체제가 윈도우 7 이상 버전이기 때문인데, 이는 명령어 netscan을 사용하면 된다.

- +) (windows xp - connections : 현재 연결된 TCP 통신에 대한 정보 / sockets : 응답받기를 기다리고 있는 모든 프로토콜에 대한 socket 정보)

- cmdline : 프로세스가 실행될 때 인자값

- cmdscan : 콘솔에 입력한 값들을 실제로 볼 수 있음

- consoles : 콘솔에서 입출력한 값들을 실제로 볼 수 있음

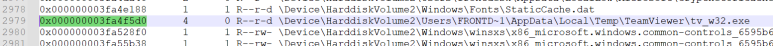

이후 filescan 명령어를 뽑아놓고 실행될 때 동안 notepad++에서 파일들을 확인한다.

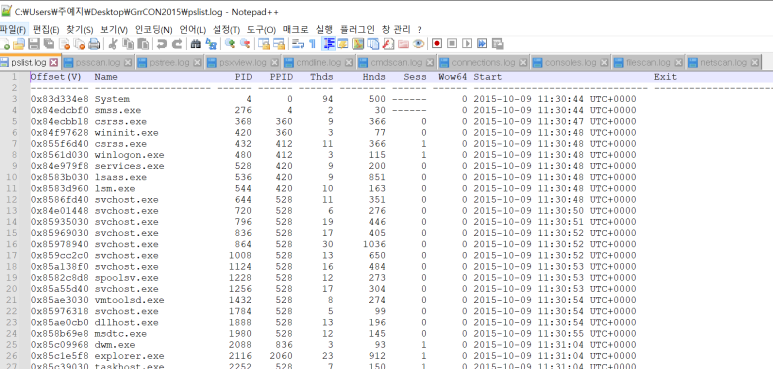

tip) 처음 결과들을 확인할 때에는 pslist 보다 pstree를 확인하는 것이 용이함

의심스러운 프로세스들을 미리 확인하기

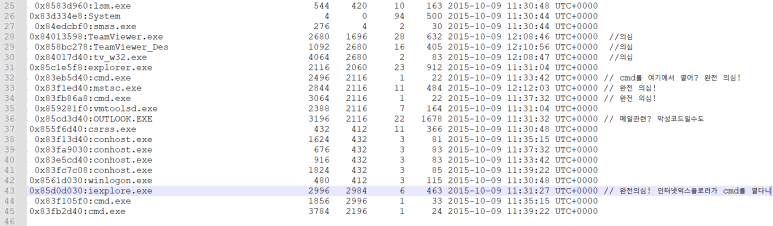

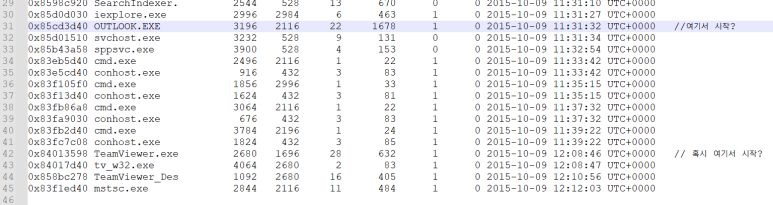

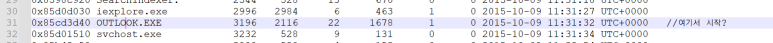

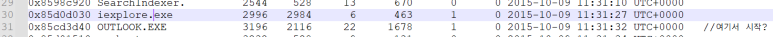

이후 pslist에서 행위들을 시간 순서대로 살펴보고 해커가 어디서부터 침투했는지 예상해본다

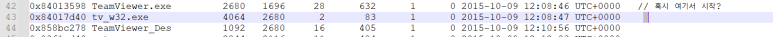

특별한 이상이 있는 부분은 teamviewer부터 시작되는 것으로 추정

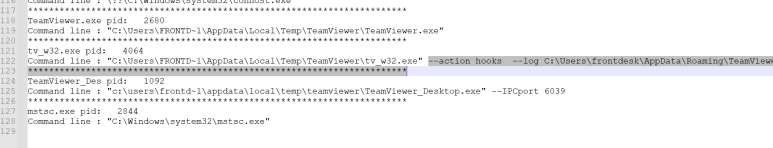

포트도 사용하고 actions hooks 도 사용함

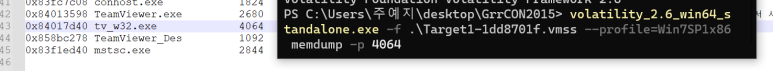

다시 pslist로 돌아와 수상한 tv_w32.exe를 한번 확인해보고

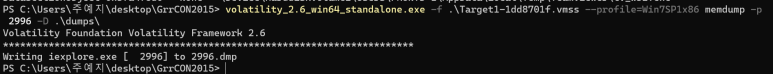

메모리 덤프 실행으로 넘어간다

tv_win32.exe의 PID인 4064를 통해 memdump 실행

하기전!

뽑아낸 메모리 덤프에서 무엇을 검색해야하는데

아직 마땅히 검색할 키워드를 찾지 못했으므로 좀 더 힌트를 찾아본다

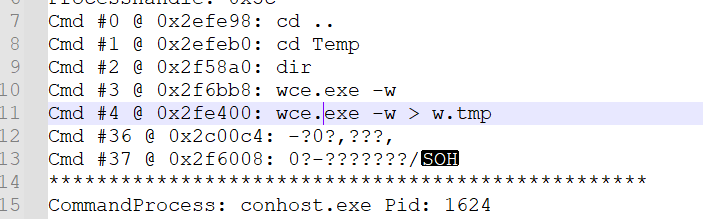

먼저 cmdscan.log를 확인해보자

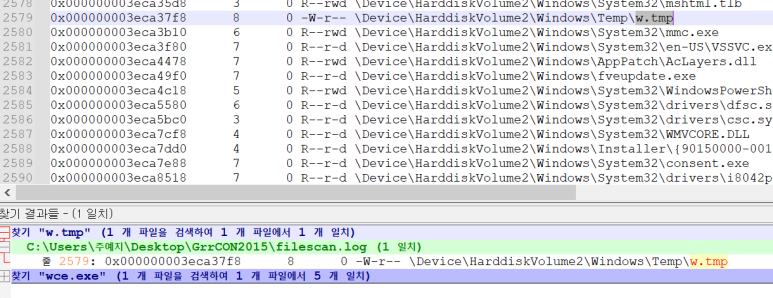

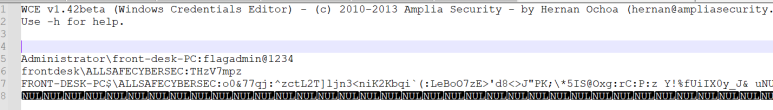

해커는 cmd 창에서 wce.exe를 실행한 후 w.tmp로 뺀 듯하다.

consoles.log 파일을 확인해도 비슷한 결과가 나온다.

의심스러웠던 내용을 짚고 넘어가자

outlook.exe

tv_w32.exe

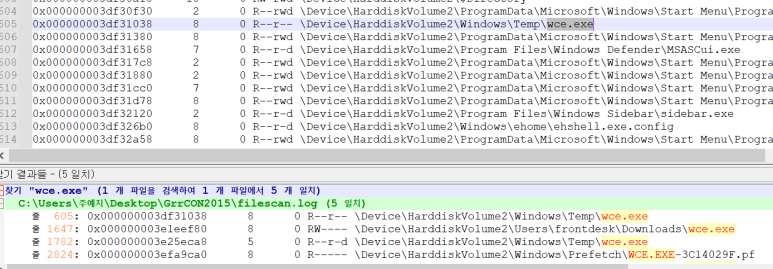

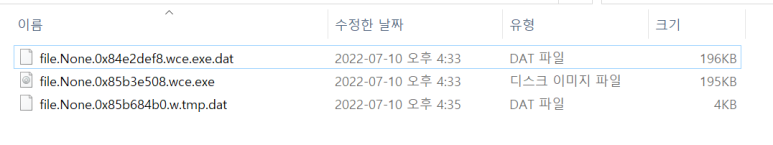

windows - temp-wce.exe , w.tmp 결과 값 확인

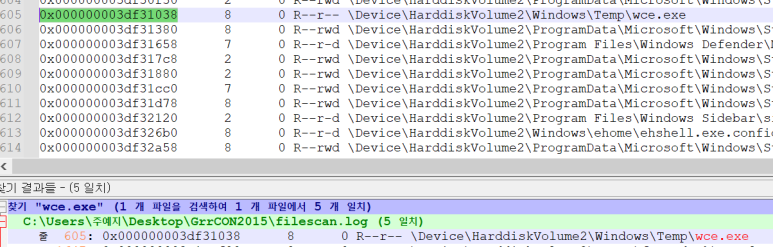

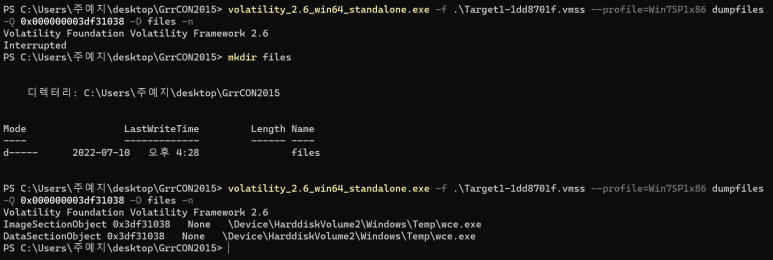

먼저 가장 의심스러운 wce.exe가 무엇인지 확인하자

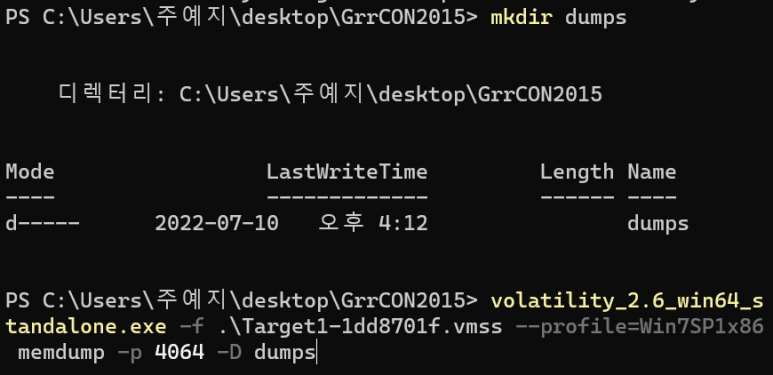

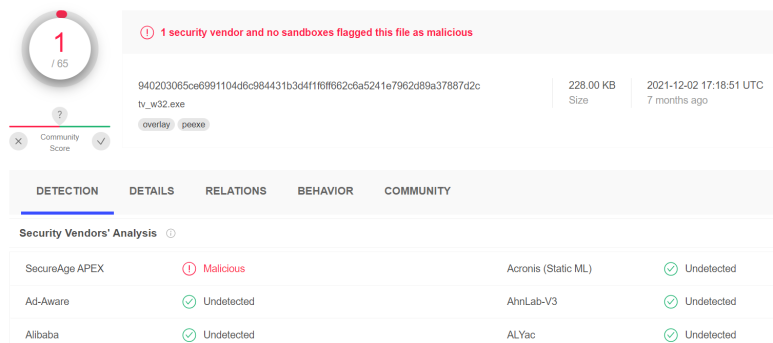

그 전에 폴더를 만들었어야하는데 명령어를 먼저 실행해버렸으므로 ctrl c로 강제 종료를 시켜준 후 다시 폴더를 만들고 명령어를 실행한다.

그래야 파일이 두개가 뜬다

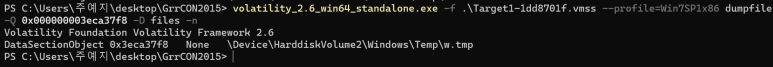

예상하기로는, 해커가 wce를 통해 들어와서 관리자계정과 사용자계정(frontdesk)의 비밀번호를 추출해간것 같다. 그것을 기록으로 남긴게 w.tmp인것이다.

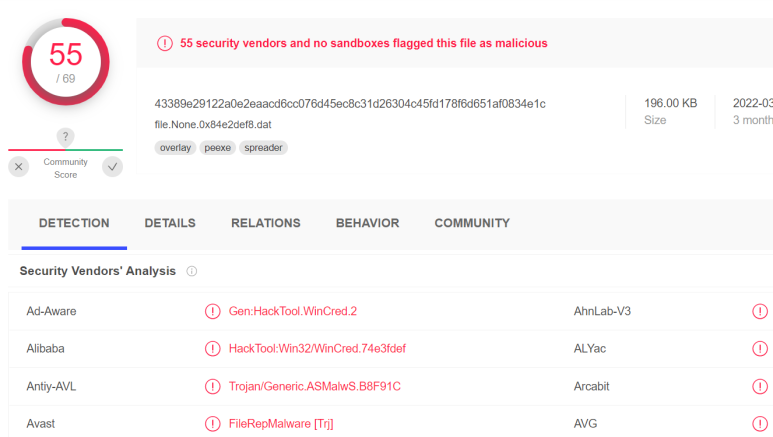

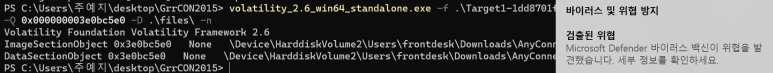

그렇다면 바이러스토탈에 바로 던져보자.

즉, 의심스러웠던 세가지 중 적어도 마지막 windows - temp -wce.exe 는 악성이 맞았다는 것을 확인했다.

그렇다면 wce.exe는 어떤 경로로 온 것일까?

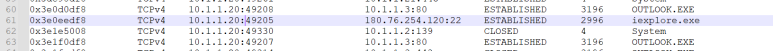

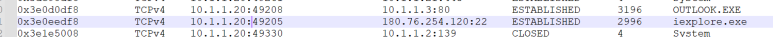

해커가 칩입한 곳을 찾으려고 보니, iexplore의 ip주소가 수상하다.

처음에 의심스러웠던 것들을 생각해보면 iexplore이 cmd를 열었기 때문이었다.

점점 헷갈리기 때문에 돌아가서 정리를 해보자.

의심스러웠던 목록

- outlook.exe // 메일 -> 메모리 덤프 -> 메일 원본

- tv_w32.exe >> 깨끗한듯?

- iexplorer.exe

- c-windows-temp-wce.exe >> 악성확실

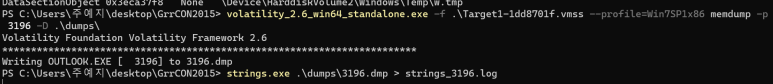

pslist에서 확인한 outlook.exe의 pid는 3196이다.

터미널에서 memdump를 확인해보자

완료되면 notepad++에 열어준다.

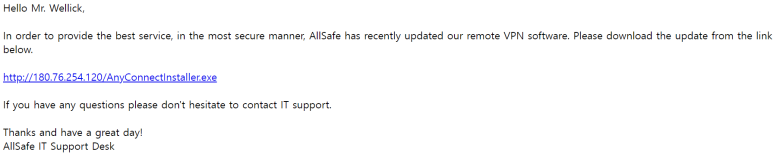

우리가 보고 있는 이 outlook.exe 특성 상 피싱메일이 많고

여기를 클릭해보세요 ~~ url을 뿌린다. 의 경우가 많다

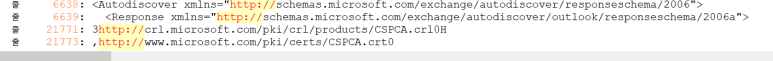

그러므로 url을 검색해봐야하고, 검색어는 http:// 가 적합하겠다.

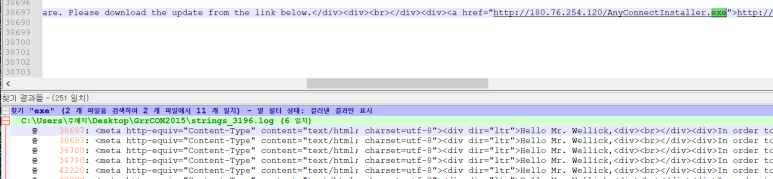

너무 많은 검색 결과가 나오므로 http:// ~~ .exe 의 형식으로 끝나는게 있는지 검색해본다.

해당 url을 html로 저장하여 보았더니 피싱메일임을 확실히 확인할 수 있다!

그렇다면 이 악성코드의 주범인 AnyConnectinstaller.exe에 대해서 알아보자

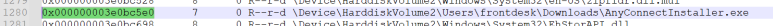

filescan에가서 AnyConnectinstaller.exe 를 검색해본다

허용해주고, 다시 명령어 작성

바이러스 토탈에 던지기

결론 - 해커가 피싱메일을 통해 anyconnectinstaller.exe를 깔게했군

이미 결론은 나왔지만 그래도 공부차원에서 추가로 의심스러웠던 것들을 처리해보자

< 두번째 의심스러웠던 작업을 해준다.

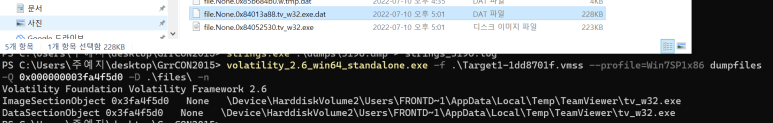

tv_w32.exe검색

바이러스 토탈에 마찬가지로 던져본다.

한개의 악성감지? 애매하다.. teamviewer 쪽은 애매한걸로 하고 넘어간다

이외에도 teamviewer.exe 이외 여러가지를 돌려봤지만 아무것도 안나왔다.

깨끗하다

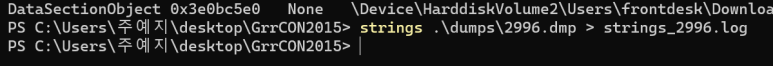

그 다음, iexplorer.exe 를 시험해보자

strings 명령어를 사용하자

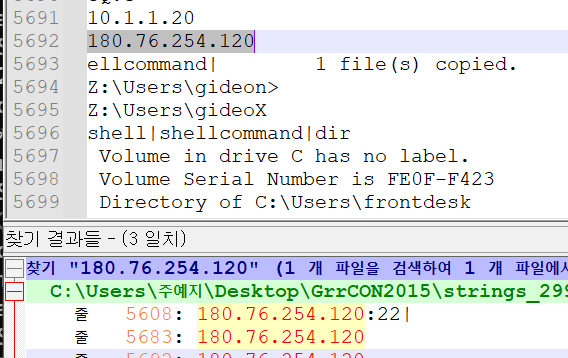

그럼 이제 무엇을 검색해보아야할지 생각해보자

ip 주소?

iexplore.exe의 ip 주소를 검색해보자

anyconnectioninstaller > wce.exe 의 연결관계를 찾고 싶었으나 뭔가 확실한 증거는 찾기 힘들다

이는 악성 .exe의 리버싱을 통해 더 알 수 있겠으나 현재 공부하고 있는 메모리 포렌식으로만은 알기 힘들기 때문에 이번에는 여기까지만 분석하는 것으로 마무리한다.

결과 >>

outlook mail -> anyconnectionsinstaller.exe -> wce.exe -> w.tmp(관리자 패스워드) -> mstsc.exe

'Study > Digital Forensic' 카테고리의 다른 글

| Volatiltity Cridex 정리 & 추가 분석 (0) | 2022.07.14 |

|---|---|

| Volatility 정리 (0) | 2022.07.14 |

| Volatility Cridex Forensic (0) | 2022.07.11 |

| 도구 설치, 실습 환경 설정 (0) | 2022.07.11 |

| 삭제 파일 복구 (0) | 2022.07.07 |