0x0102

Volatility Cridex Forensic 본문

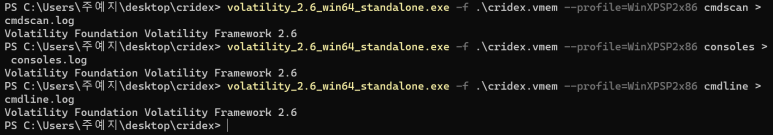

command line 명령어

- cmdscan, consoles - 콘솔에 입력한 값들을 볼 수 있음 , consoles 는 출력도 볼 수 있음

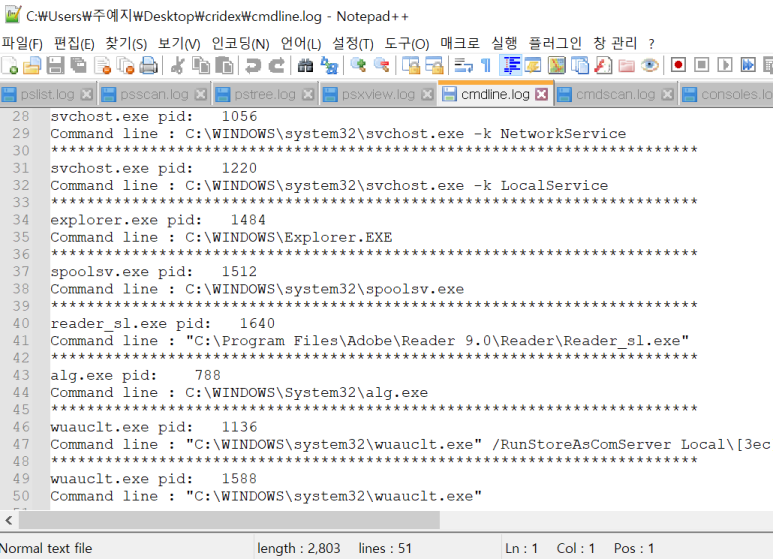

- cmdline - 프로세스가 실행될 때 인자값

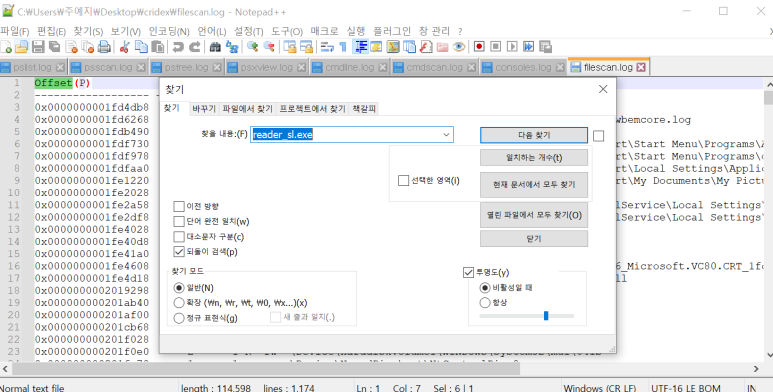

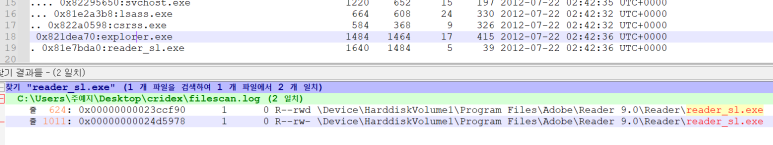

아까 의심스러웠던 reader관련 부분을 읽어보지만 경로만 보이고 딱히 나오는 정보는 없음

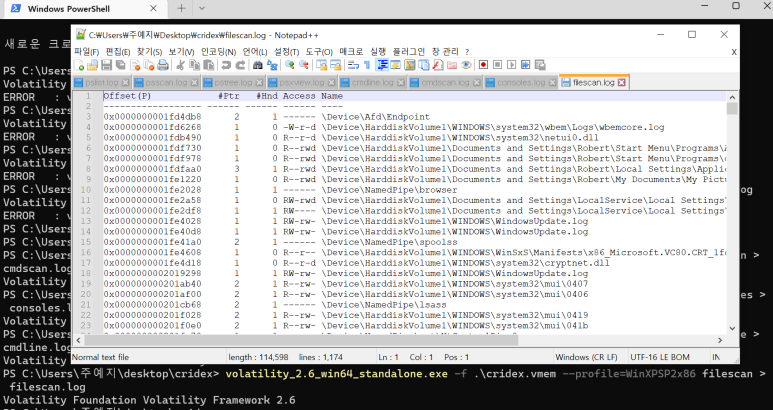

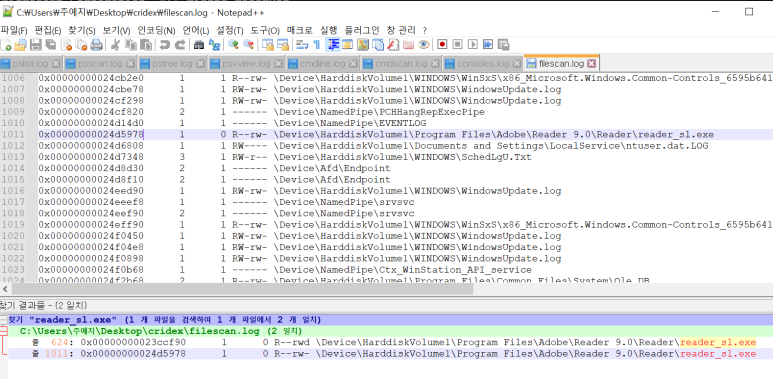

filescan / 메모리 내에 존재하는 모든 파일에 대한 정보

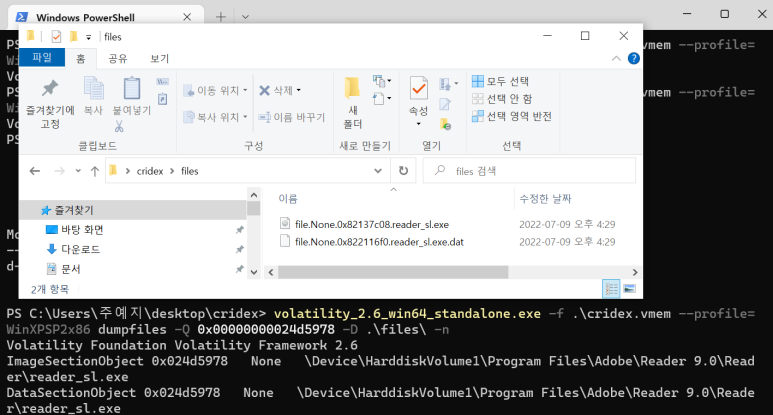

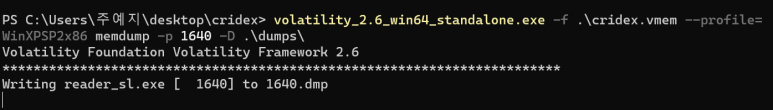

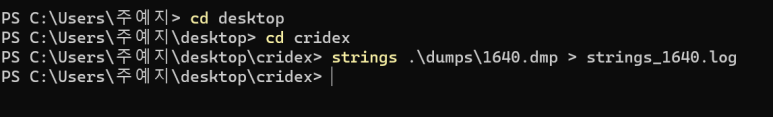

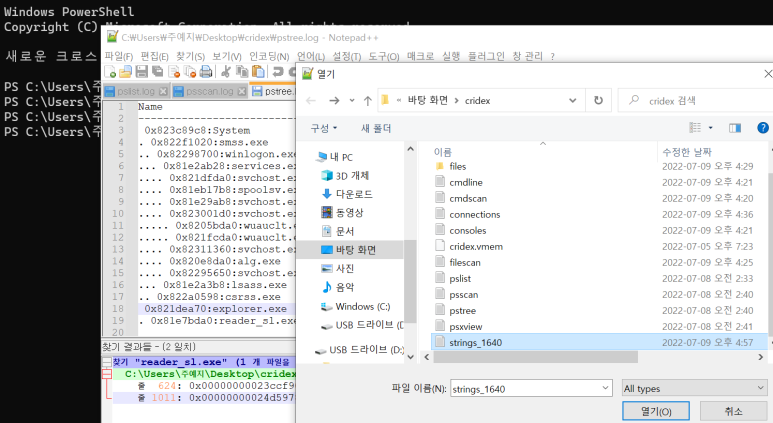

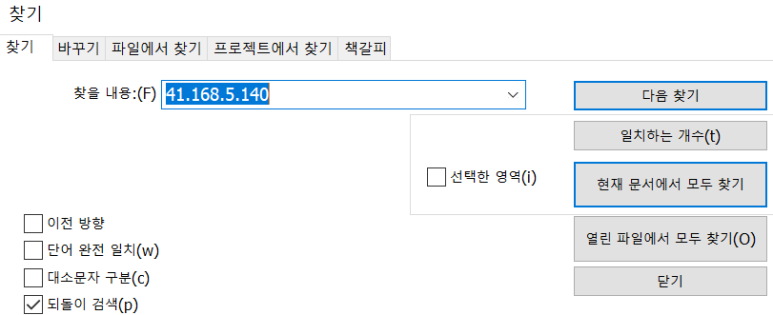

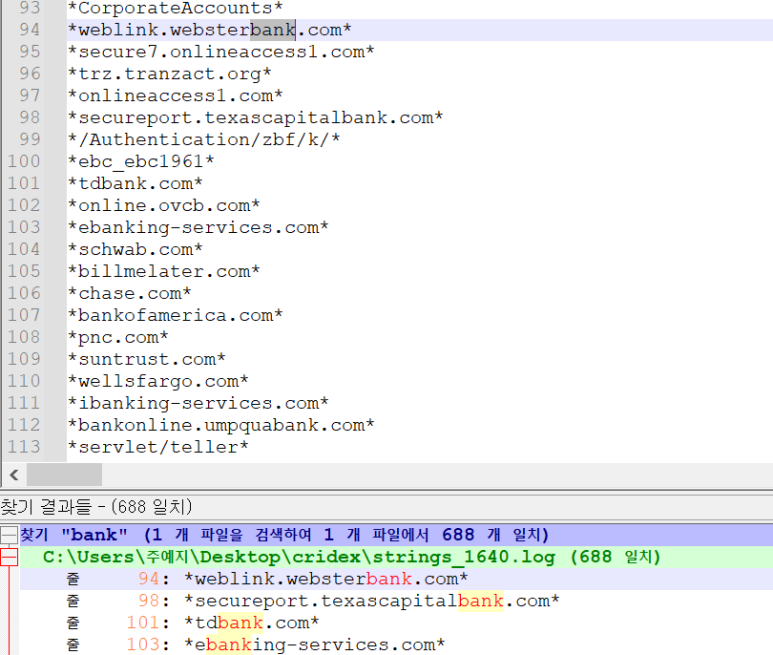

dumpfiles / 프로세스의 메모리 덤프 추출 -> strings로 변환해서 키워드 검색

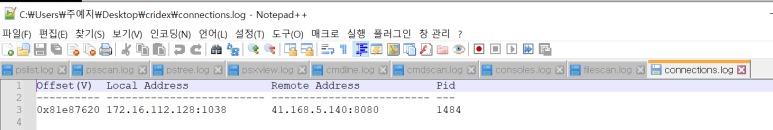

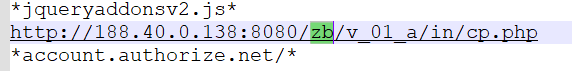

<네트워크 정보 확인>

connections 명령어

pid는 1484

일반적으로는 여러개가 나오는 경우가 많으나 해당 문제는 출제자가 이 경로를 지정하기 위해 임의로 다른 경로를 삭제한듯함

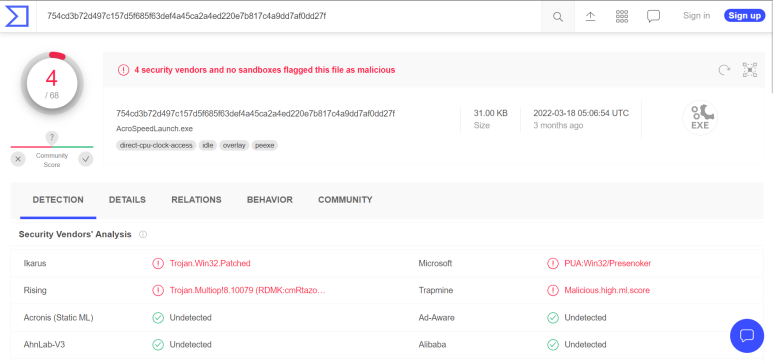

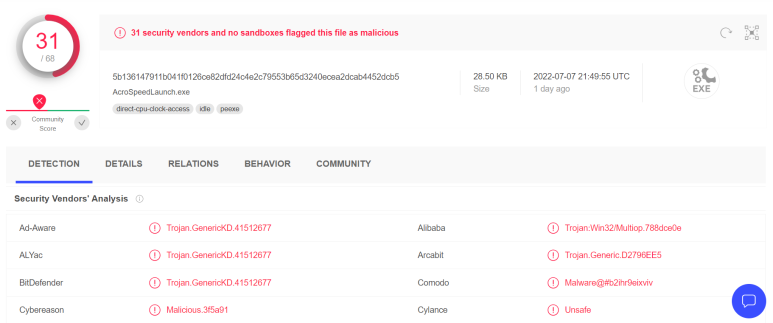

!!! reader_sl.exe -> (악성 pdf 문서) -> 취약점 -> url 접속 -> 은행 관련 피싱 추정 !!!

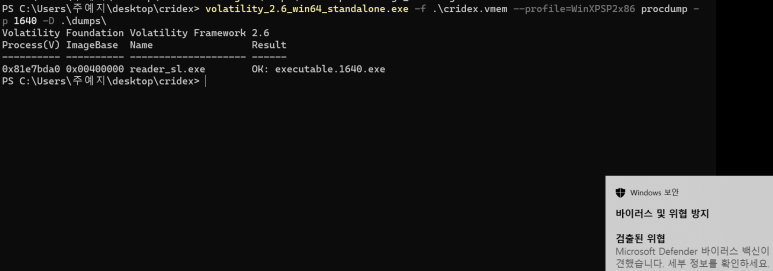

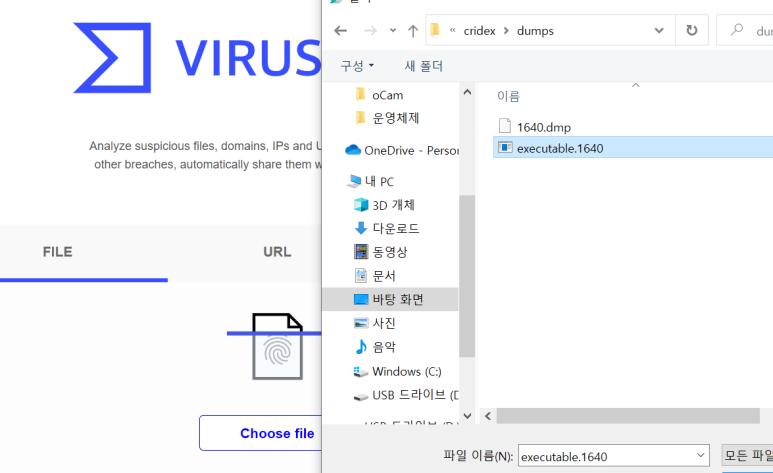

+) 프로세스에서 직접 뽑아내는 방법 - procdump

/ 이전 방식은 offset에서 뽑아냄

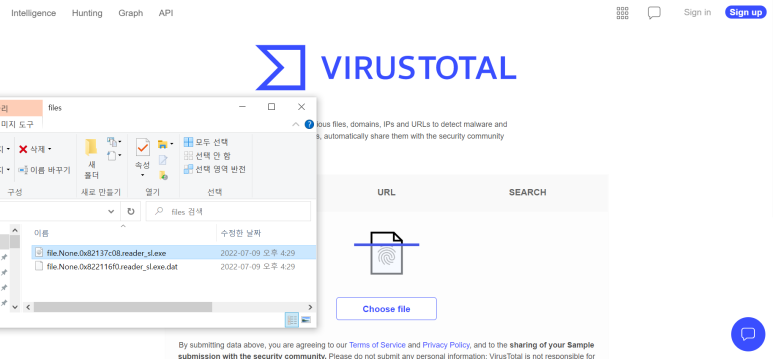

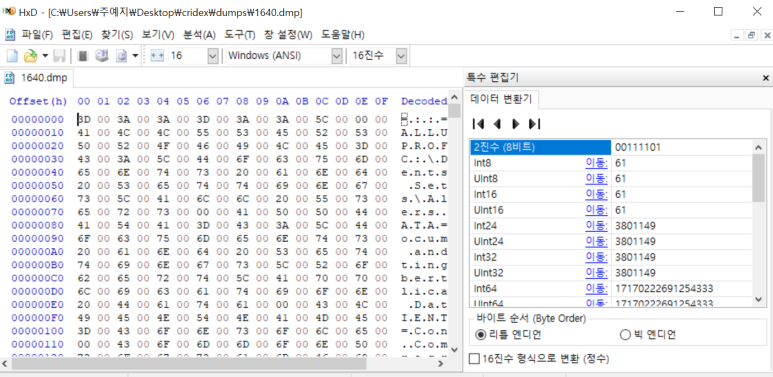

악성코드가 확실한지 윈도우즈 보안이 작동되고 생성한 파일은 바로 삭제됨

-> 바이러스 및 위협 방지 설정에서 실시간 보호 끄고 다시 실행

'Study > Digital Forensic' 카테고리의 다른 글

| Volatility 정리 (0) | 2022.07.14 |

|---|---|

| GrrCON 2015 (0) | 2022.07.11 |

| 도구 설치, 실습 환경 설정 (0) | 2022.07.11 |

| 삭제 파일 복구 (0) | 2022.07.07 |

| 디스크 이미징, 디스크 마운트, 메모리 덤프 (0) | 2022.07.06 |