0x0102

도구 설치, 실습 환경 설정 본문

섹션 2. 침해사고 대응기법 -> 메모리 포렌식

메모리 : 프로그램이 올라갈 수 있는 공간

실습 도구

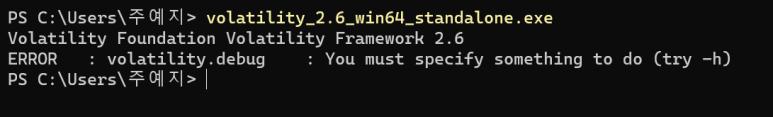

Volatility

windows terminal

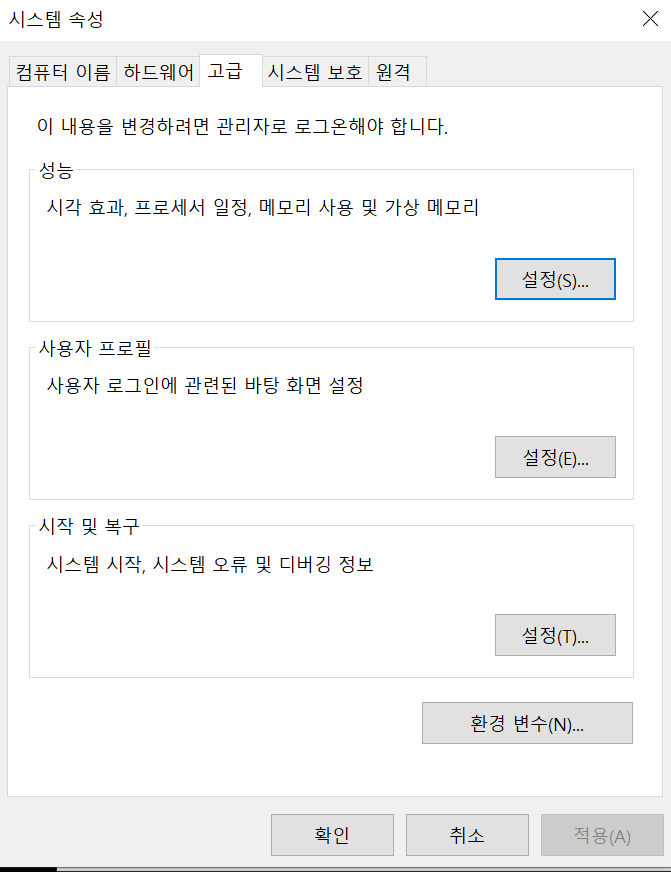

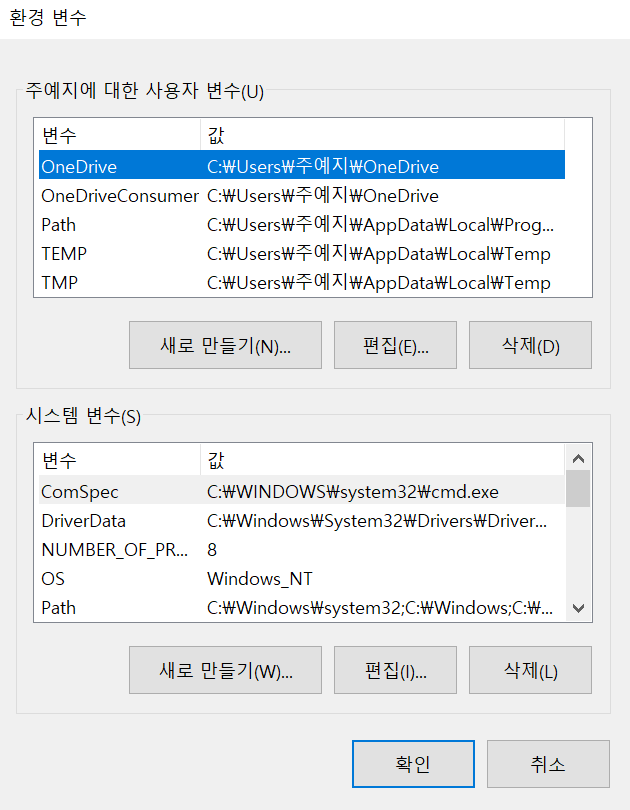

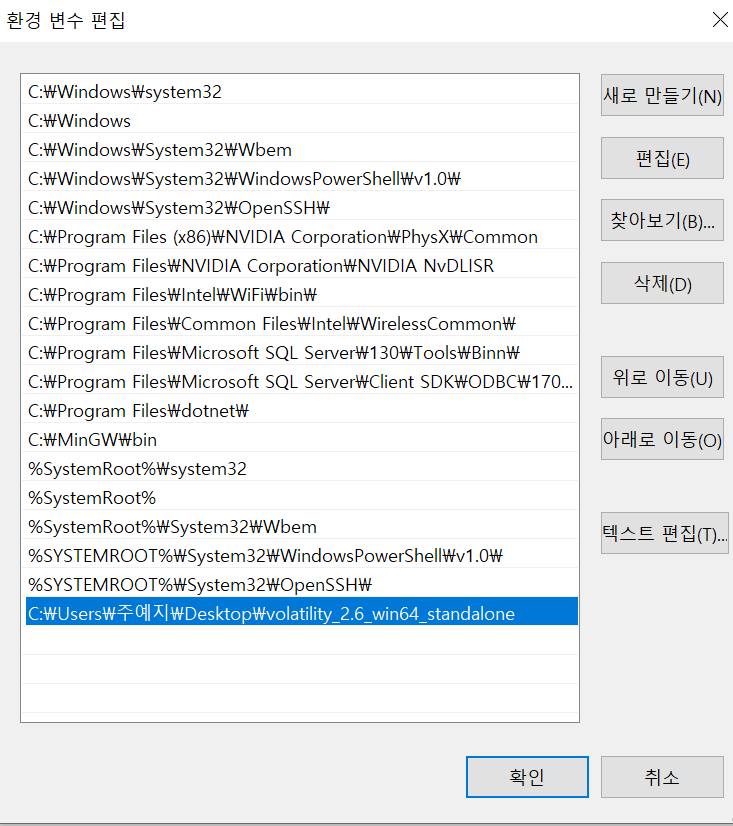

시스템 환경변수 설정

문제 다운로드

1) volatility wiki - memory samples

2) ctf - d crrcon 2015

실습 전 환경 설정

- volatility 다운로드 후 시스템 환경변수 설정 -> 환경변수 편집

시스템 환경변수 편집이 필요한 이유

/ 설정을 완료해야만 윈도우즈 터미널에서 바로 접근할 수 있음

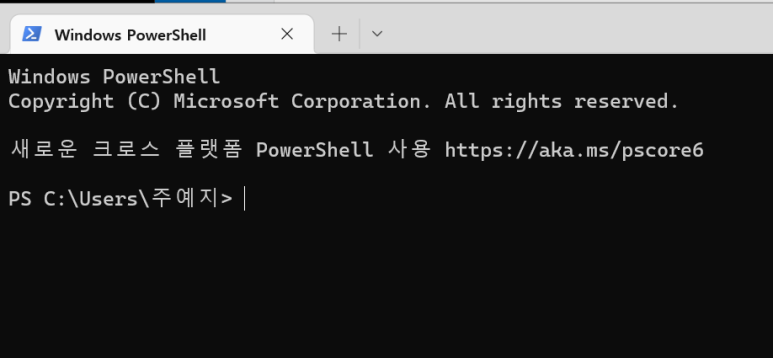

2. 윈도우즈 터미널

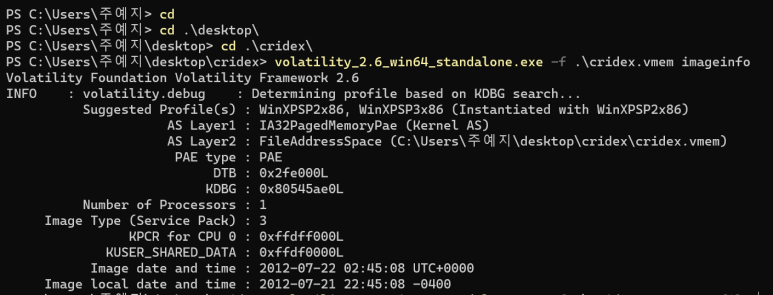

volatility -f <이미지> imageinfo

메모리 덤프를 보고 어떤 운영체제의 메모리 덤프인지 확인하는 명령어

어떤 운영체제인지를 아는 것은 모든 분석의 기초가 됨

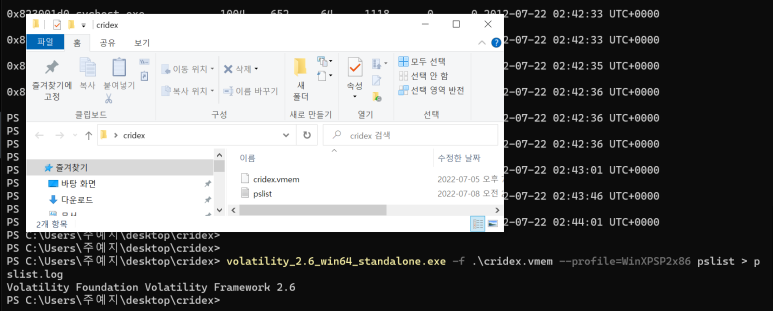

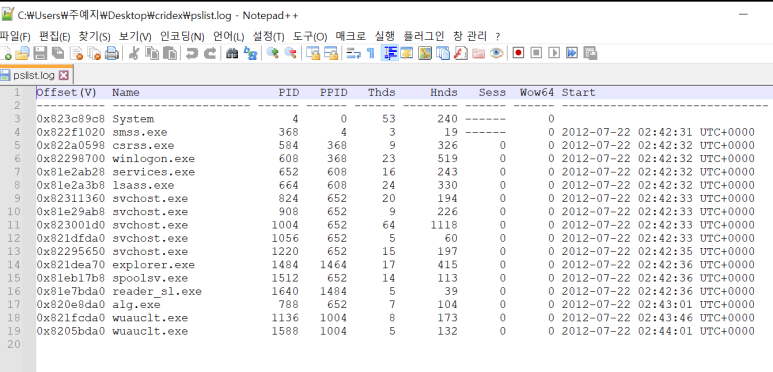

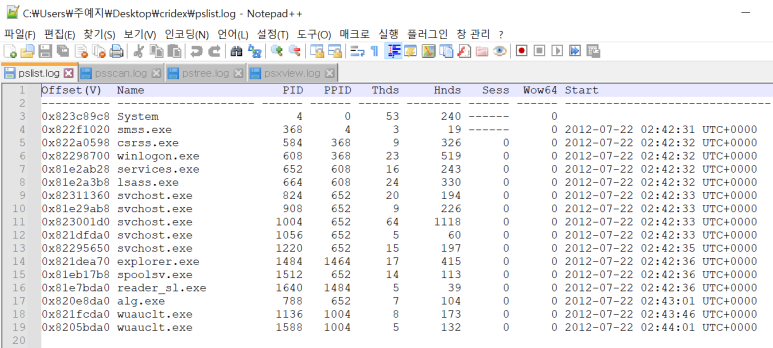

해당 내용이 너무 길때는 pslist > pslist.log와 같은 형식으로 따로 저장하면 편함

+)pslist의 내용이 화살표를 타고 pslist.log에 저장됨

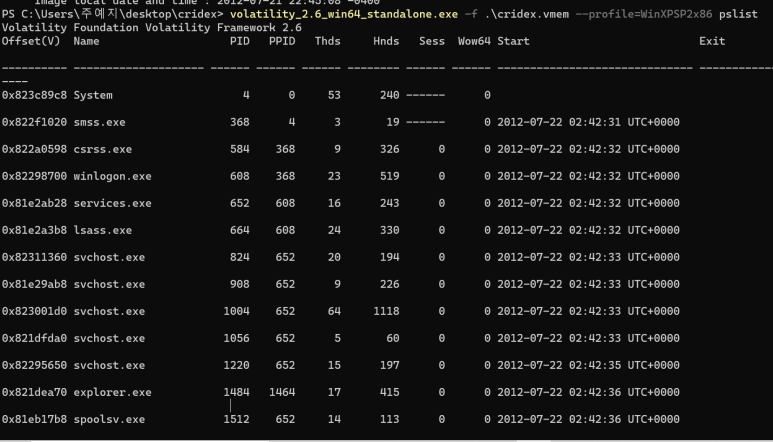

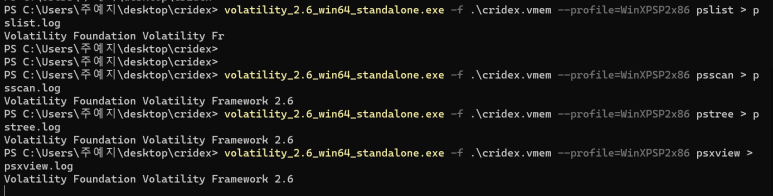

pslist / 시간 순서대로 출력

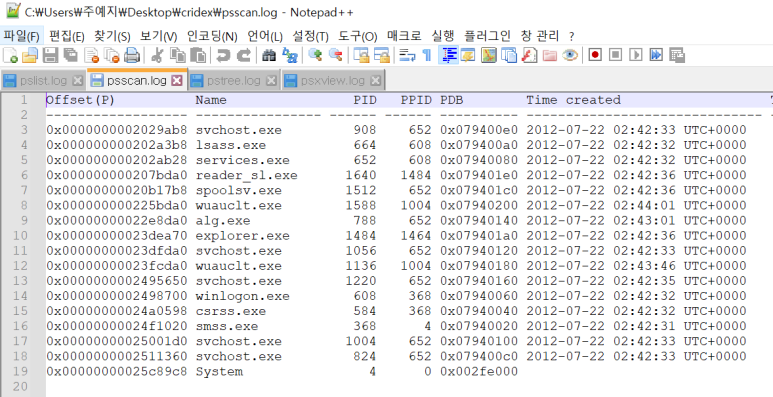

psscan / offset 순서대로. 주소 순으로 출력. (숨긴 프로세스를 볼 수 있음!)

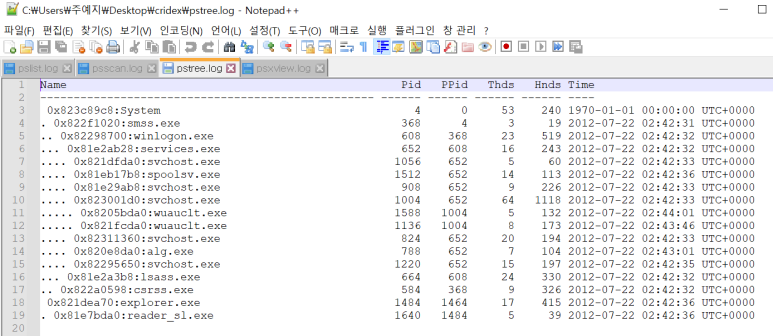

pstree / 프로세스의 pid ppid를 기준으로 구조화되어 출력

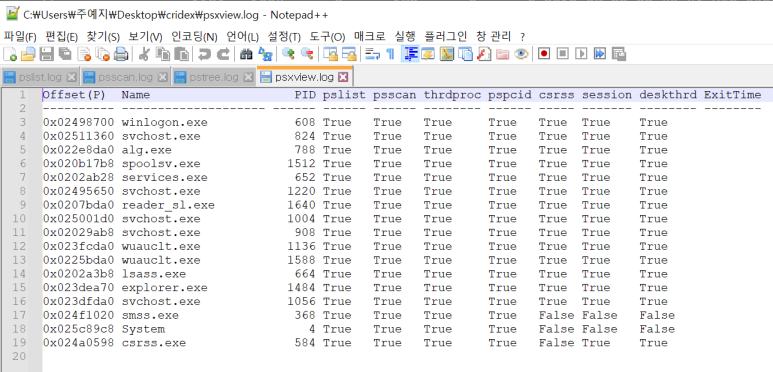

psxview / 7가지 도구를 결합해놓았으며 pslist와 psscan을 한번에 확인할 수 있음

+) 트리에서 확인 가능한 svchost는 해커들이 자주 위장하는 이름으로써 한번쯤 의심해보길

'Study > Digital Forensic' 카테고리의 다른 글

| GrrCON 2015 (0) | 2022.07.11 |

|---|---|

| Volatility Cridex Forensic (0) | 2022.07.11 |

| 삭제 파일 복구 (0) | 2022.07.07 |

| 디스크 이미징, 디스크 마운트, 메모리 덤프 (0) | 2022.07.06 |

| 디지털 포렌식이란? (0) | 2022.07.05 |