Jumplist

점프리스트란?

- 최근 사용한 파일/폴더에 빠르게 접근하기 위한 구조

- 종류

- Automatic : 운영체제가 자동으로 남기는 항목 (기본 응용 프로그램)

- Custom: 응용프로그램이자체적으로 관리하는 항목 (자동으로 남음- 설치 프로그램들인 경우가 많음)

- 경로

- %UserProfile%\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations

- %UserProfile%\AppData\Roaming\Microsoft\Windows\Recent\CustomDestinations

[실습]

ftk imager - 추출

jumplist explorer - 분석

먼저 ftk imager로 추출해보자

첫번째 실습 경로로 이동하여 다음 두 파일을 shift키로 잡아준 다음 export files 해준다.

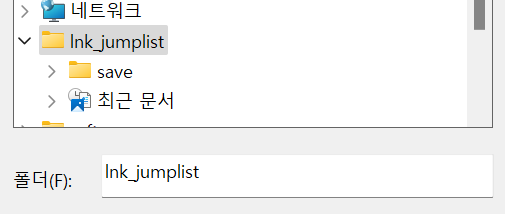

lnk_jumplist 폴더에 추출해준다.

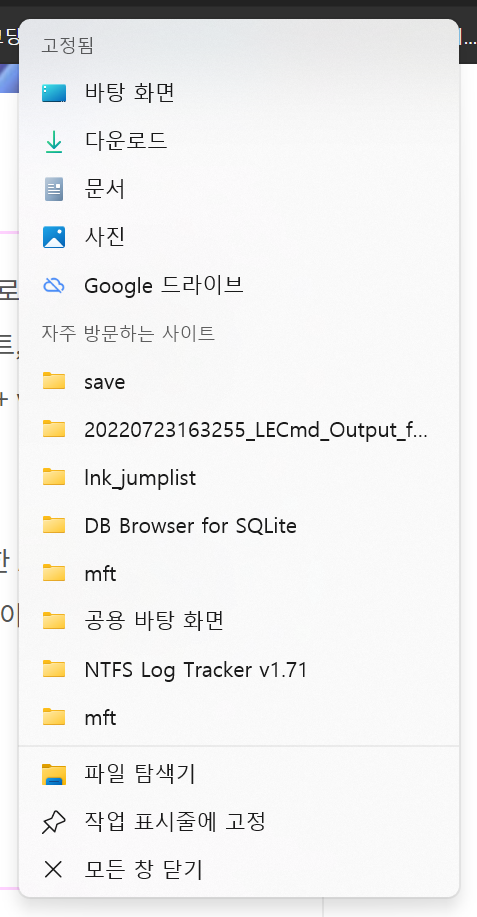

완료되면 다시 jumplist explorer 도구로 돌아와 files - load jump lists - auto로 먼저 들어가

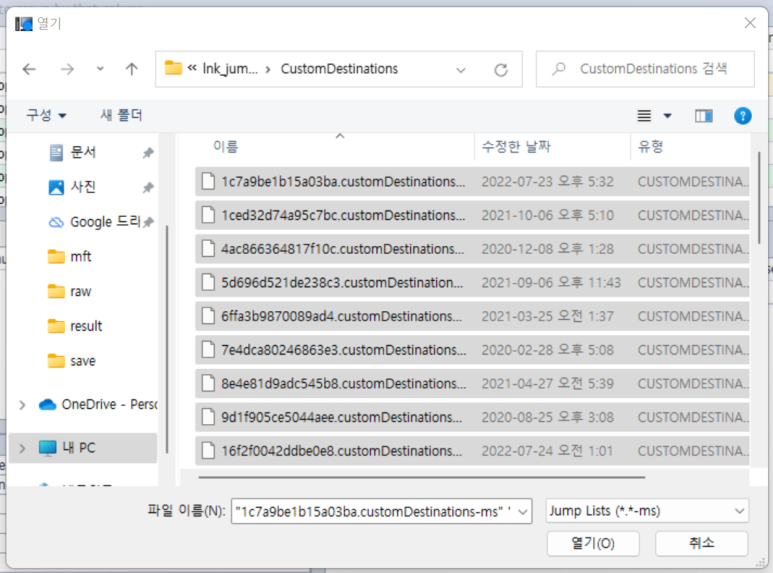

Crtl + a 로 전체 파일을 잡아주고 열어준다.

이후 custom도 마찬가지로 Ctrl + a 로 전체파일을 잡고 열어준다.

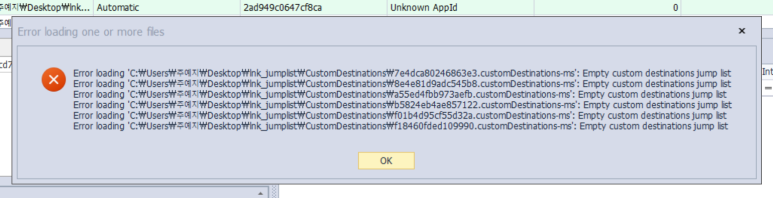

그럼 이렇게 오류가 날 수도 있지만 일단 진행해준다

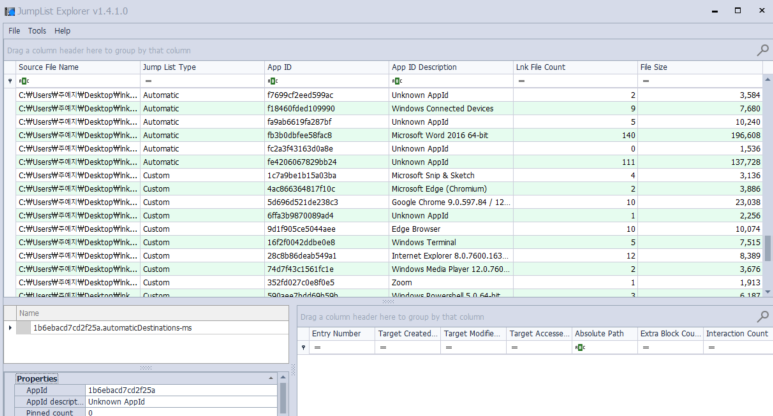

jump list type을 보면 우리가 추출한 auto와 custom type이 각각 적혀있는 것을 알 수 있다.

또한 App ID Description 항목을 보면 App ID별로 점프리스트들을 확인할 수 있는데,

이때 알려진 App ID들은 도구에서 표시를 해주지만 Unknown으로 표시된 것들은 도구도 이 ID가 어떤 응용프로그램에 대한 점프리스트인지 모르는것이다.

즉 해당 App ID에 대한 정보가 도구에 없을 때 Unknown이라고 표시된다.

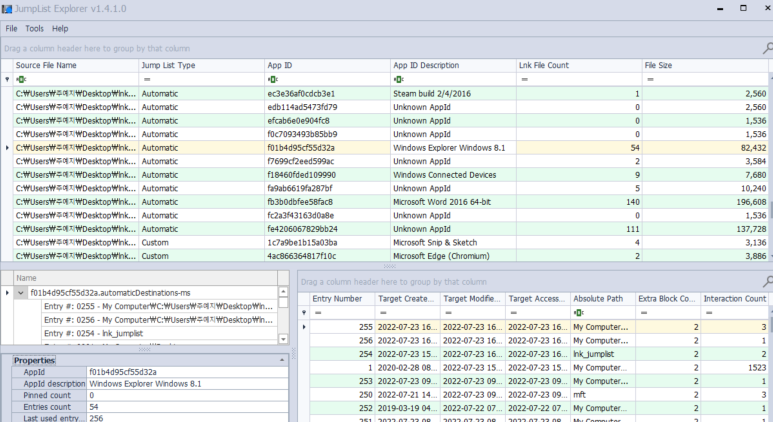

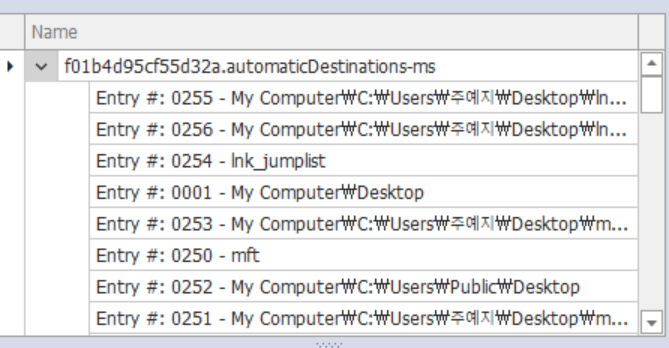

App ID Description에서 항목들을 클릭하다보면 아래쪽 좌측 Name이라는 박스의 내용이 바뀌는 것을 알 수 있다.

이 내용은 각각이 하나의 lnk 파일이 들어있다고 보면 된다.

즉,

이 리스트 들이

이 리스트에 각각 대응되는 것이다.

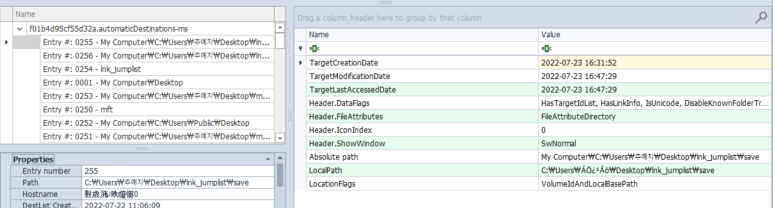

또한

좌측의 엔트리 하나를 클릭하면 우측 박스의 내용이 나오는데,

이 내용은 이전 실습인 lnk 실습을 할 때 LECmd에서 분석했던 내용과 동일하다.

이는 jumplist explorer 도구가 내부에 lnk를 분석할 수 있는 도구를 담고 있다는 것을 의미한다.

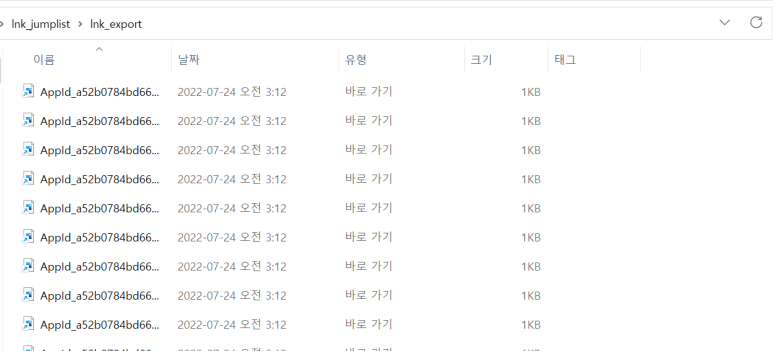

분석 방법을 한가지 더 알아보자면, 추출해서 보는 방법이 있다.

먼저 ID중에 하나를 클릭 한 후 좌측 상당 File - export - lnk files를 선택하고 폴더를 지정하여 진행하면 된다.

완료되면 파일을 확인해본다.

이것은 우리가 선택한 ID에 대한 lnk 파일들이 추출된 것이다.

이것을 분석하기 위해서는 LECmd 등을 이용하여 분석해도 되고

단순히 Name 박스만 확인해도 된다.

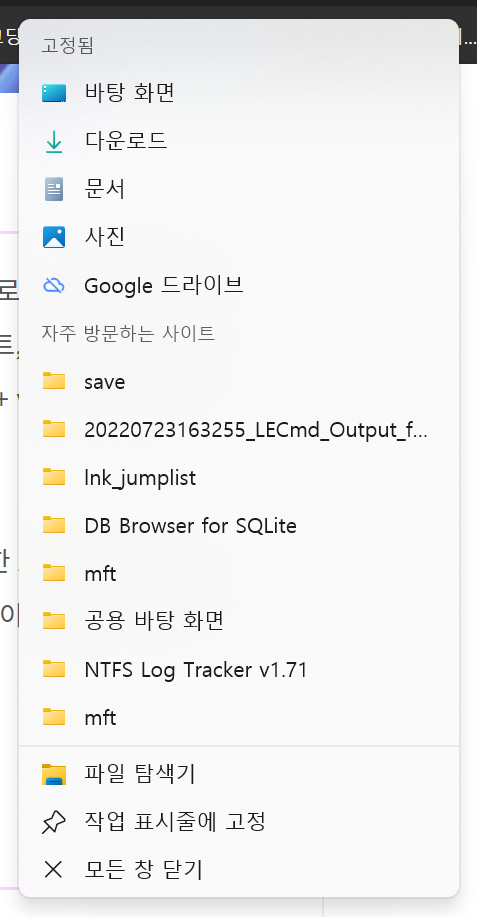

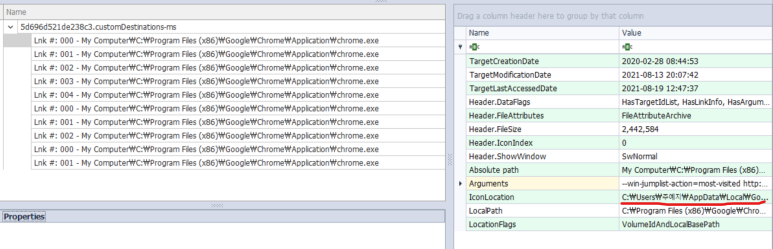

결국 중요한 것은 사용자가 방문한 사이트 혹은 최근 닫은 탭과 같은 '경로'이기 때문이다.

특히 크롬이나 엣지 같은 경우 각 링크를 선택하면 우측에 most visited 경로 정보나 어떤 것을 검색했는지에 대한 정보가 그대로 나오는 것을 알 수 있다.