0x0102

ctf - d Memory #1~#8 [GrrCon2015] 본문

ctf-d memory 1~8번 문제 풀이

이전 디지털 포렌식 스터디에 GrrCON관련 실습을 해보았으므로 참고해서 풀어보자.

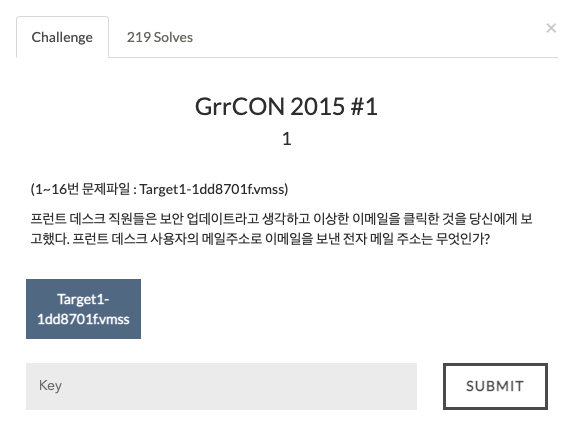

#1

풀이 : 3196 dmp 파일에서 검색어로 @naver.com / @gmail.com등을 지정하여 검색해보면 메일 주소를 발견할 수 있다.

flag : th3whlt3r0s3@gmail.com

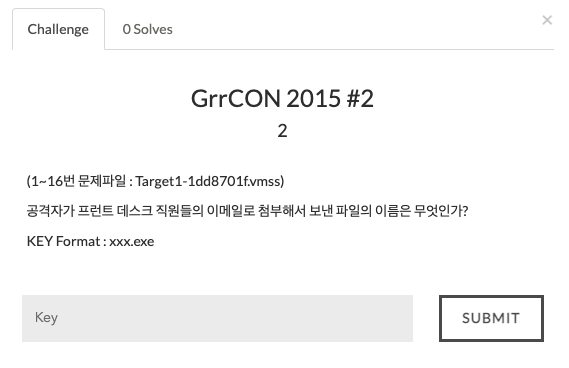

#2

- GrrCon2015 실습 게시물 참고

flag : AnyConnectInstaller.exe

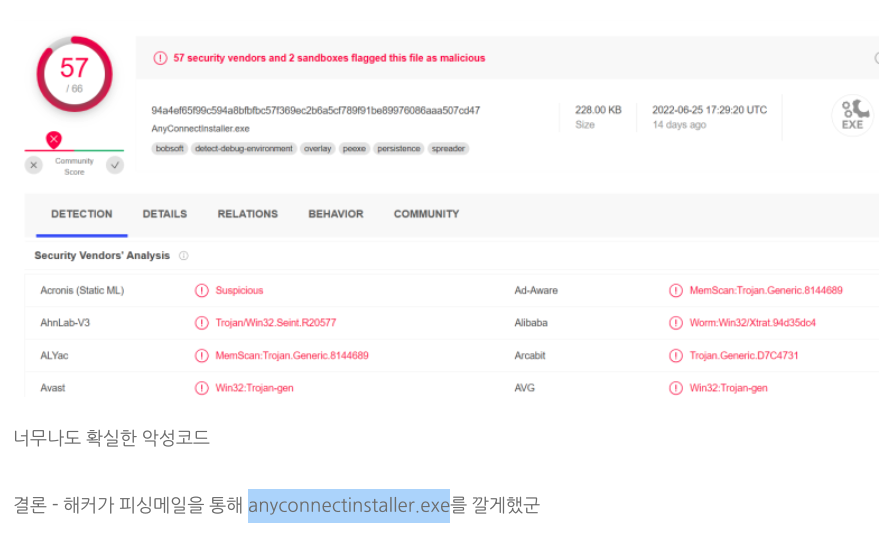

#3

풀이 : AnyConnectInstaller.exe의 dmp 파일을 바이러스 토탈에 던져주면 관련해서 악성코드들을 볼 수 있는데, 반복적으로 볼 수 있는 코드들 몇가지 (XTRat, Xtreme.Rat 등)을 구글링 해보면 XtremeRat이 해당 악성코드임을 알 수 있다.

flag : XtremeRAT

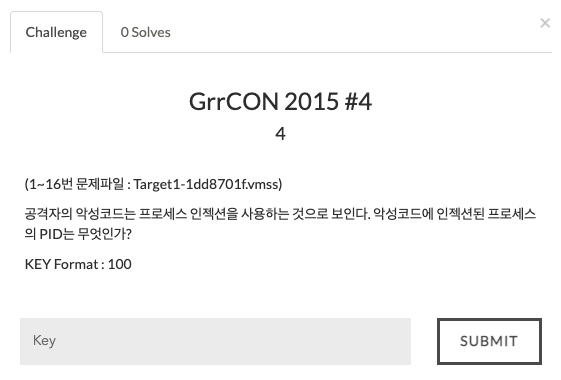

#4

- GrrCon2015 실습 게시물 참고

flag : 2996

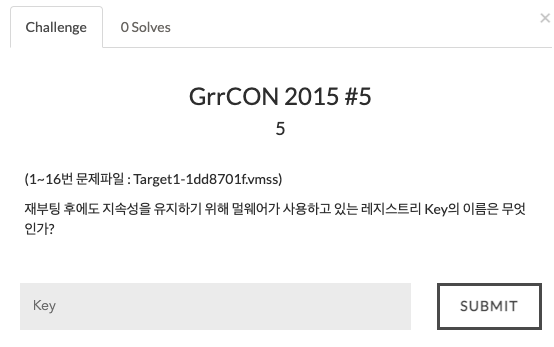

#5

풀이 : 지속성을 유지하기 위해 멀웨어가 사용하고 있는 레지스트리는 Run이므로

cmd에서

< ./volatility -f Target1-1dd8701f.vmss --profile=Win7SP1x86 printkey -K “Microsoft\Windows\CurrentVersion\Run” >

해당 명령어를 작성하면 레지스트리 하위에 존재하는 레지스트리 key를 알 수 있다.

flag : MrRobot

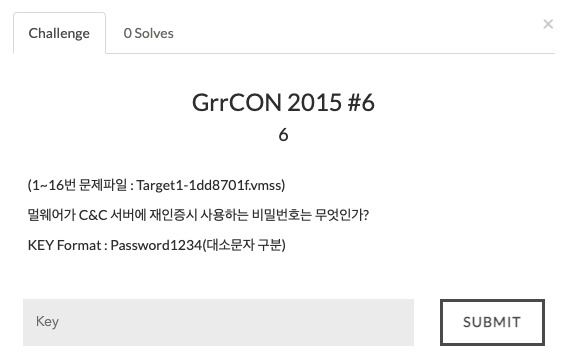

#6

# C&C 서버(Comand & Control 서버) 란 주로 악의적인 명령을 봇넷이나 랜섬웨어와 같은 손상된 pc network에 원격으로 보내는데 사용되는 서버이다.

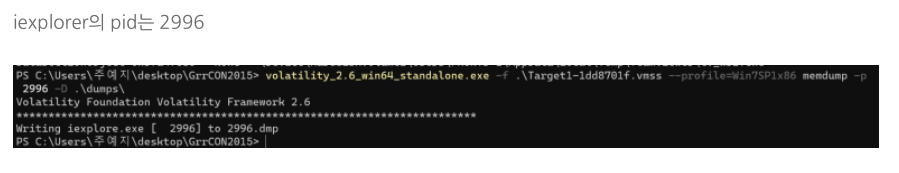

풀이 : #4에서 iexplorer.exe를 다루었으므로 이어서 이 프로세스를 memdump해준다.

이후 pid를 이용한 2996 dmp를 만들어주고 txt파일로 열어준다음 검색어로 #5의 플래그 값인 MrRobot을 검색해보면 XTreme과 GrrCon2015등의 문자열을 발견할 수 있는데,

플래그 값이 영문자와 숫자의 형식이므로 일치하는 값은 GrrCon2015 뿐이다.

flag : GrrCon2015

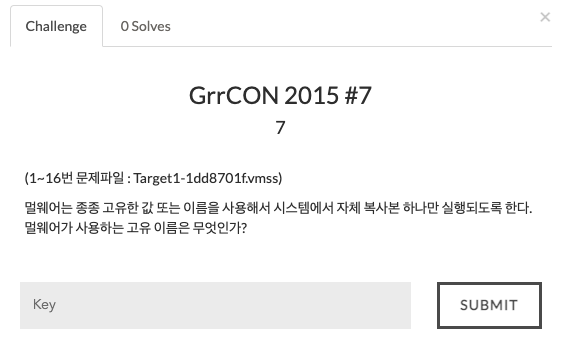

#7

풀이 : <멀웨어는 종종 고유한 값 또는 이름을 사용해서 시스템에서 자체 복사본 하나만 실행되도록 한다> - Malware Mutant 를 사용하곤 한다.. - 구글링

iexeplore.exe 프로세서와 타입을 mutant로 실행하면 detail에 여러 항목들이 출력되는데

차례로 플래그 값을 제출하다보면 금방 찾을 수 있다.

flag : fsociety.dat

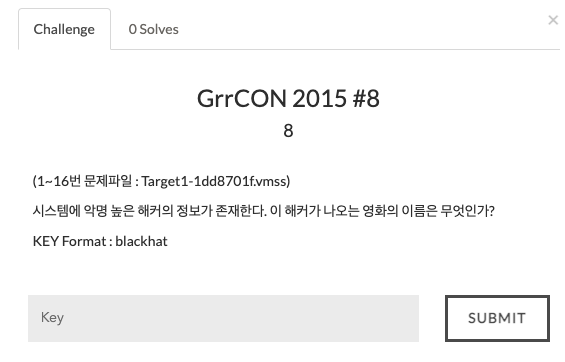

#8

사진 설명을 입력하세요.

풀이 : 단서는 mft에 있다는 힌트를 보고 volatility에서 mftparser 명령어를 사용하여 mft파일을 확인해보았다.

해커의 정보가 존재한다고 했으므로 users를 검색해보면 여러 users가 검색되는데 그 중 zerocool이 있다.

구글에 zerocool movie라고 검색해보니 Hackers가 나왔다.

flag : Hackers

'Study > Digital Forensic' 카테고리의 다른 글

| 1부 디지털 증거와 디지털 포렌식 (0) | 2023.01.15 |

|---|---|

| ctf - d Memory #9~#16 [GrrCon2015] (0) | 2022.08.10 |

| 0804 디지털 포렌식 스터디 (0) | 2022.08.04 |

| 0802 디지털 포렌식 스터디 (0) | 2022.08.04 |

| Recycle Bin (0) | 2022.08.02 |