0x0102

Windows Registry 실습 본문

레지스트리 파일 추출

- ftk imager 이용

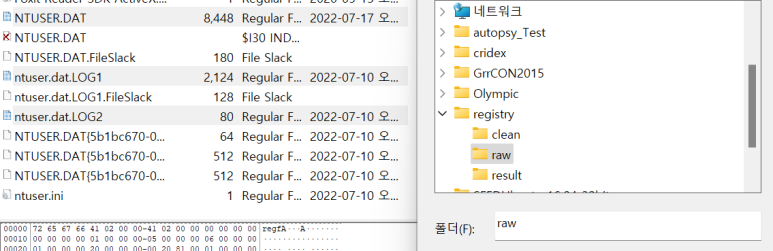

[root]\Windows\Users\{USERNAME}\NTUSER.DAT

[root]\Windows\System32\config\DEFAULT

[root]\Windows\System32\config\SAM

[root]\Windows\System32\config\SECURITY

[root]\Windows\System32\config\SOFTWARE

[root]\Windows\System32\config\SYSTEM

!반드시 LOG1, LOG2 파일을 포함해서 추출!

- 바탕화면에 registry 폴더를 만들고 그 안에 clean, raw, result 폴더를 각각 만들어준다.

- ftk imager 열기

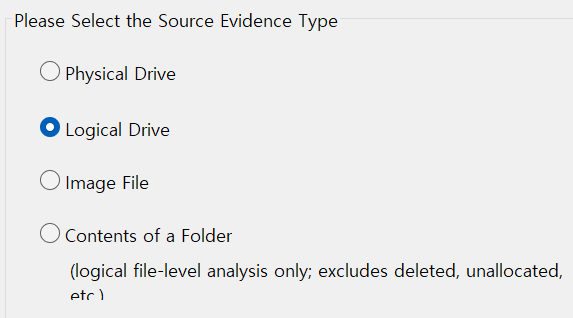

- add evidence item - logical

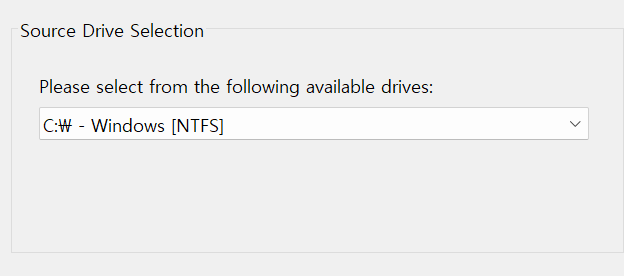

4. c 등록

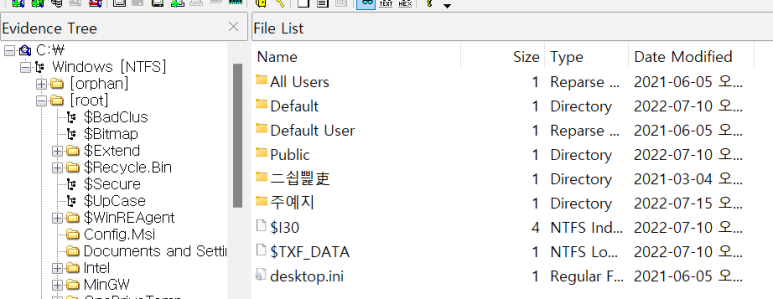

5. 등록이 완료되면 c - root - users 로 들어가 나의 계정 이름으로 들어간다.

[1 실습]

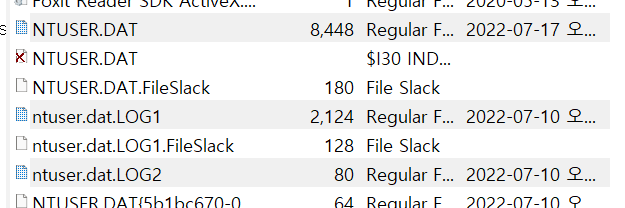

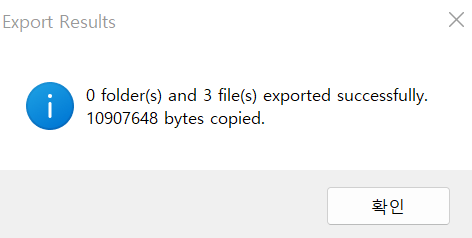

내 계정 아래로 들어가 찾다보면 NTUSER.DAT , LOG1, LOG2를 볼 수 있다. Ctrl 키를 통해 이 세가지 파일을 모두 선택하여 우클릭 후 Export files 해준다.

exports files 후 아까 만들었던 바탕화면에 registry 아래 raw 파일을 선택하여 진행한다.

[2-5 실습]

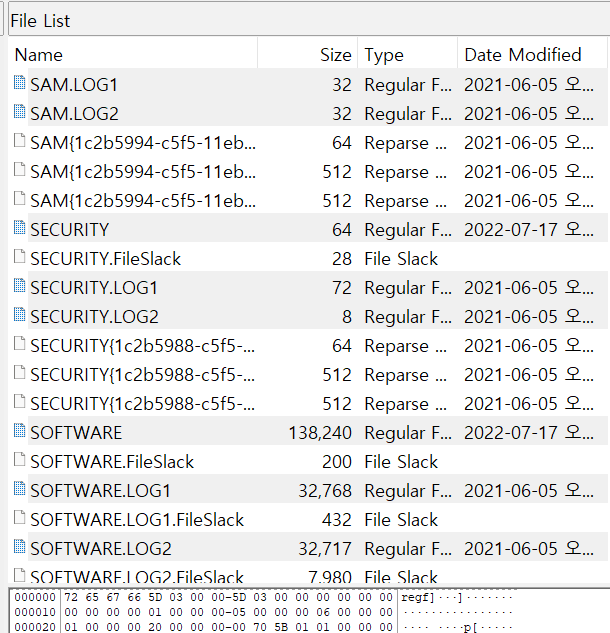

root 아래 windows 아래 system32 아래 config 로 들어간다.

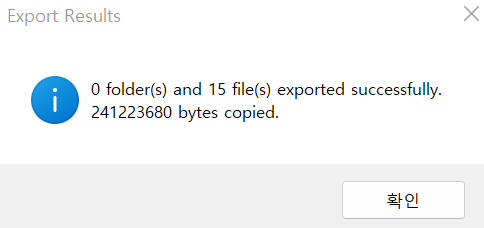

여기서 DEFAULT, LOG1,2 / SAM, LOG1,2 / SECURITY, LOG1,2 / SOFTWARE, LOG1,2 를 선택한다.

마찬가지로 Export files 해주고 바탕화면 registry - raw에 풀어준다.

완료

REGA의 좋은 점은 수집도 알아서 해준다는 점이다.

다운로드를 받고 ZIP 파일을 desktop- registry 에 폴더를 만들어 풀어준다.

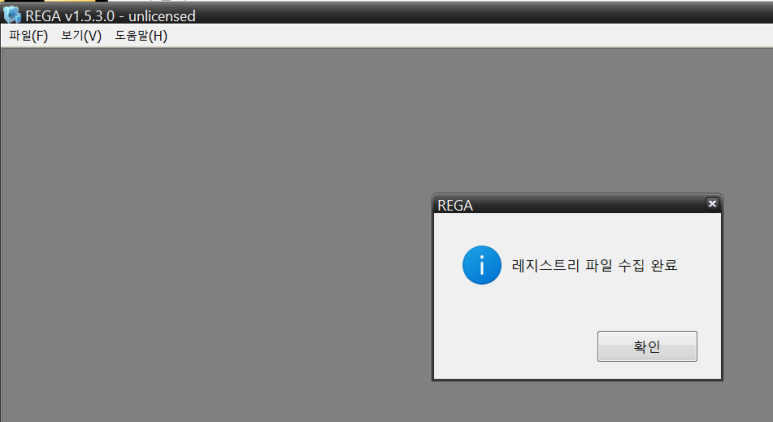

이후 실행해보면,

파일 - 레지스트리 파일 수집을 통해 수집도 알아서 해주는 편리함을 느낄 수 있다.

새로 만들어준 폴더 안에 raw 폴더를 새로 하나 생성해주고

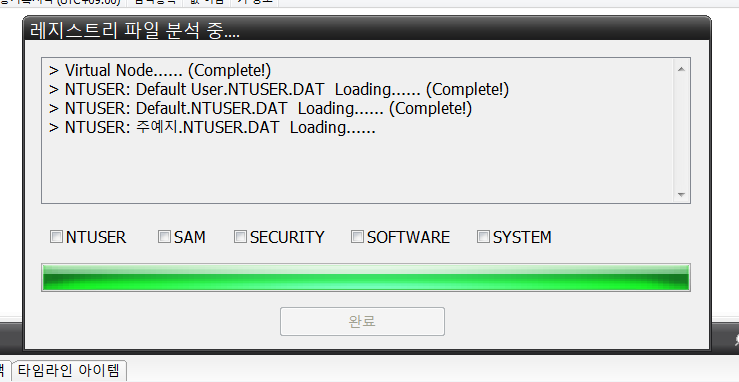

수집을 해주면

이렇게 완료되었다는 문구가 뜬다.

이후 폴더를 확인해보자

이렇게 알아서 필요한 자료들을 수집해준 것을 확인할 수 있다.

그러나 로그 파일들이 따로 수집되지는 않으므로 정확하지는 않을 수 있다는 점을 기억해야한다.

시스템은 log 1,2 파일에 먼저 쓰인 후 [이름명]파일에 쓰이기 때문이다.

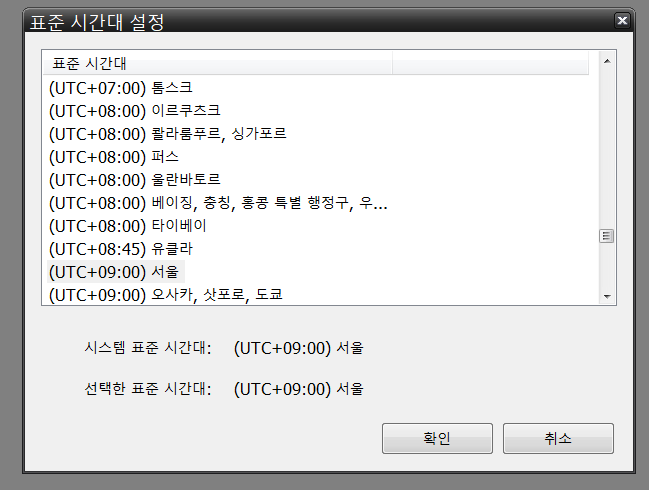

그렇다면 본격적으로 분석해보자

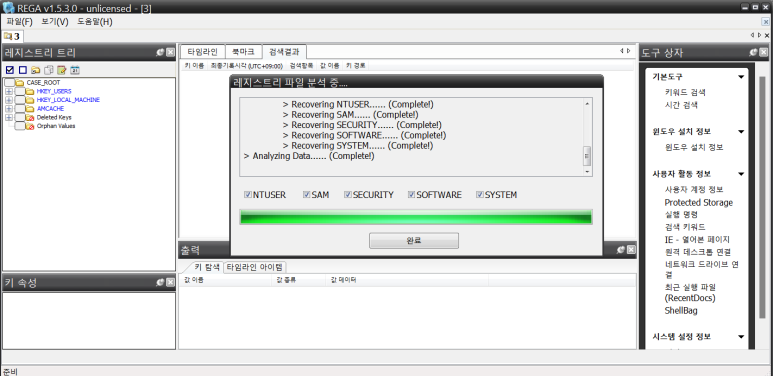

파일 - 레지스트리 분석 후

시간을 설정해주고

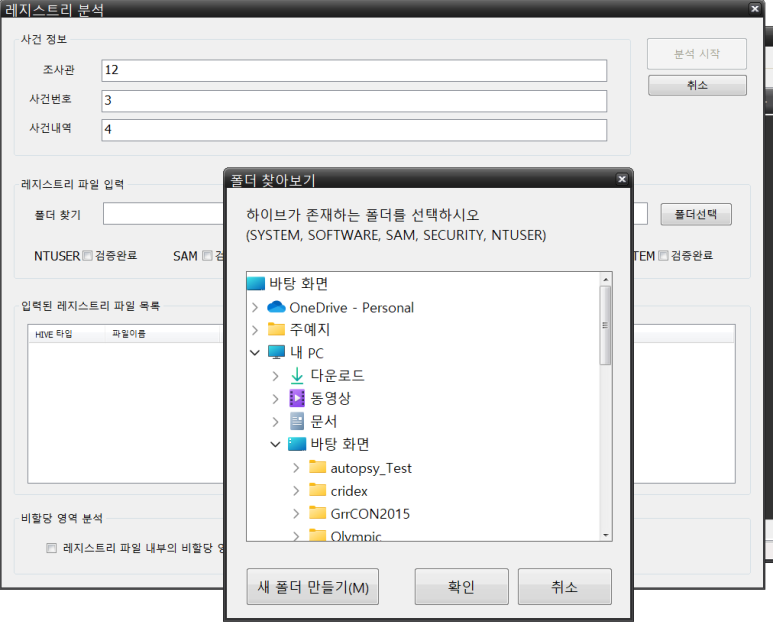

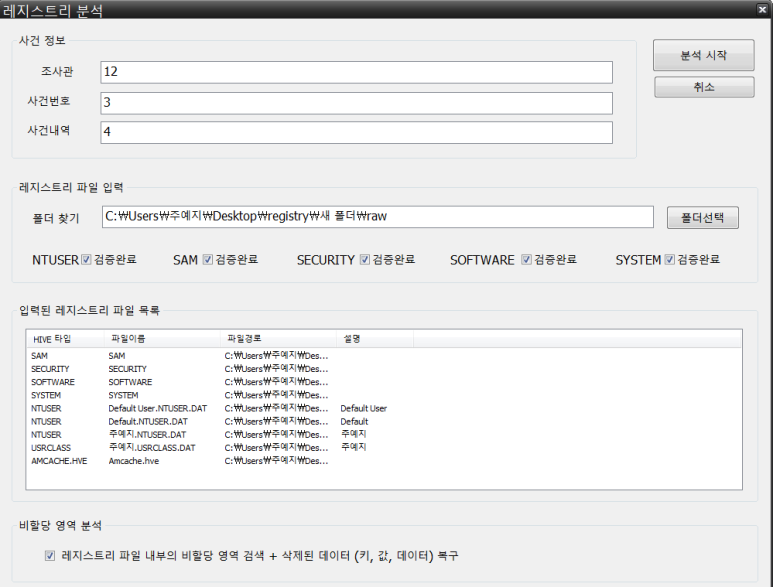

실제 상황이 아니므로 사건 정보는 대충 적고 폴더 선택에 들어가서 우리가 아까 수집했던 자료를 선택해주자

비할당 영역분석도 체크해주고 넘어가자

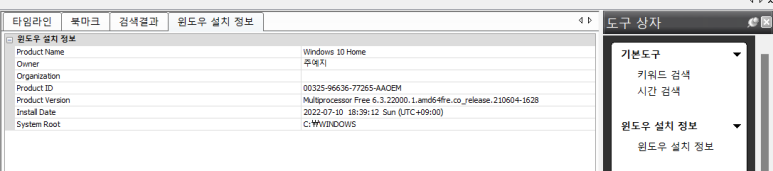

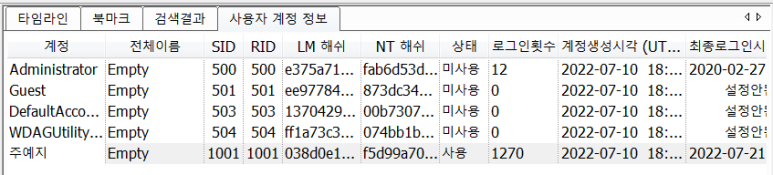

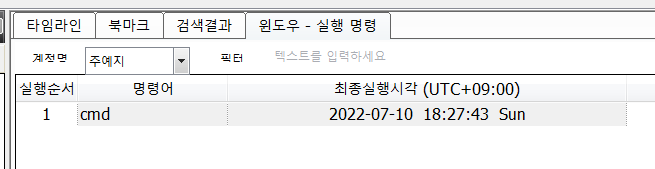

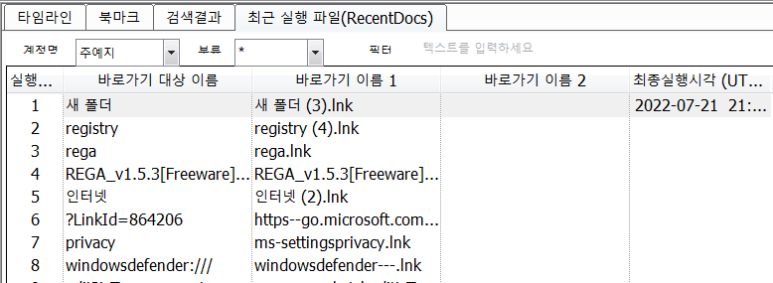

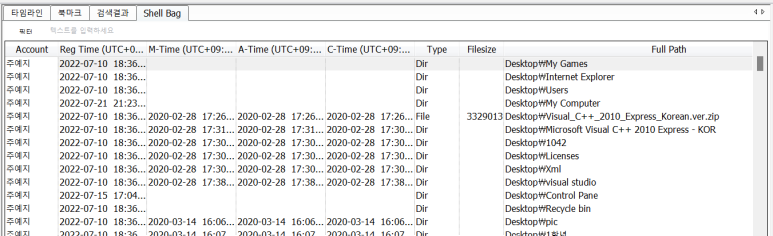

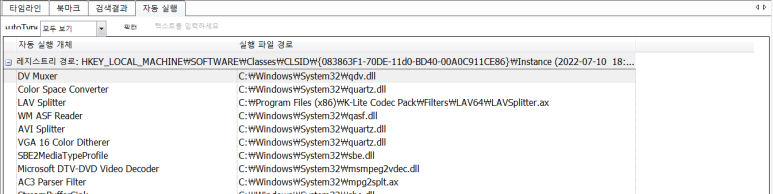

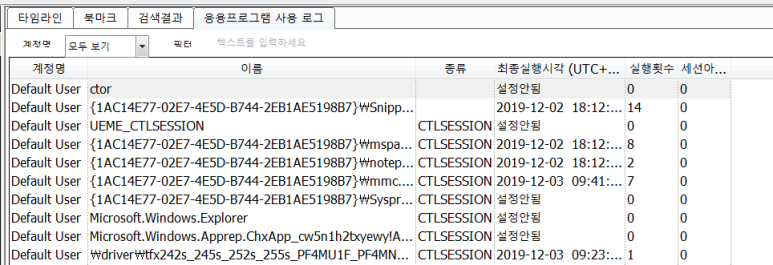

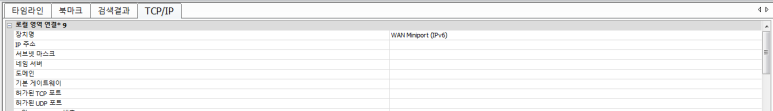

우측 도구 상자에서는 다음과 같은 정보를 확인할 수 있다.

+ 하드웨어 정보.. 윈도우 정보 등 다양한 정보 제공

그러나 여기서 볼 수 없는 자료들도 있으므로 그러한 자료들은 여기서 확인해보자

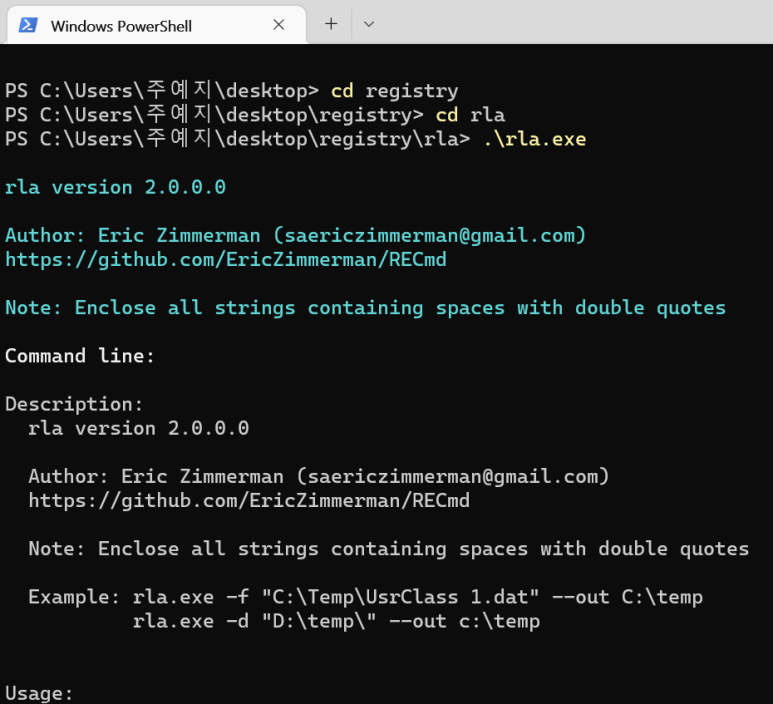

RLA

https://ericzimmerman.github.io/#index.md

- 더티한 raw를 clean으로 바꿔줌

다운로드 후 desktop\registry\rla 폴더 생성후 압축 풀기

이후 powershell에서 실행

example을 잘 살펴본다.

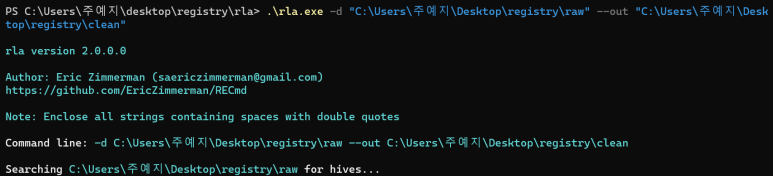

나는 raw에 있는 데이터들을 clean으로 옮기고 싶다.

이때 절대경로가 사용되므로 먼저 raw와 clean에 가서 경로를 따온다.

그 후 명령어를 입력하는데 형식은 rla.exe -d "[raw파일절대경로]" --out "[clean파일절대경로]" 로 해준다.

지금까지 완료되었으면 추출한 clean에서 result까지 뽑아내보자.

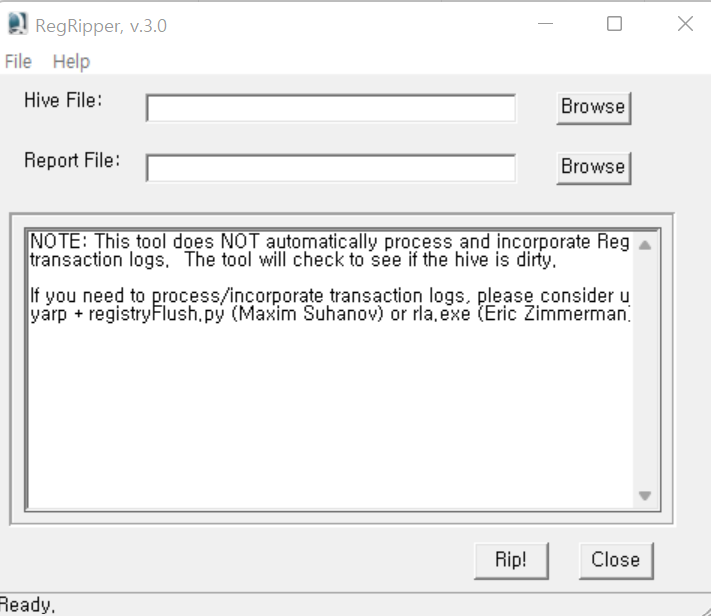

regripper을 zip 형태로 다운로드 후 실행해준다.

hive file엔 clean 자료를 하나씩 넣고

report file엔 파일이름을 그 자료의 이름에 맞게 넣어주고 저장한다.

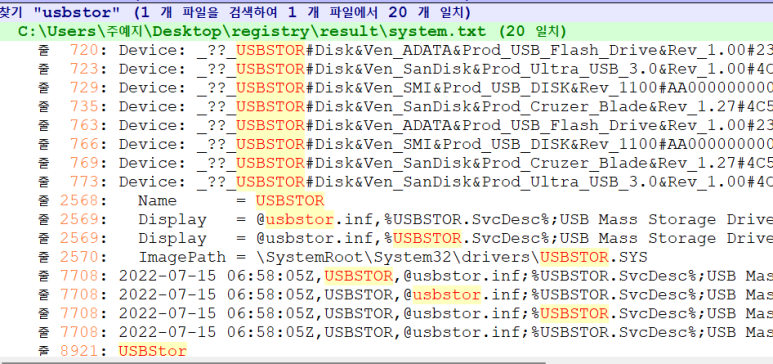

다 되면 notepad++에 .txt형식의 result 값을 다 풀어준다.

그 후 아까 우리가 확인하지 못한 정보들을 전체 문서에서 검색해주면 관련 정보가 나오는 것을 확인할 수 있다.

살짝 보기 불편할 수 있지만 많은 정보를 지니고 있으므로 REGA를 쓰다가 찾지 못한 정보는 여기서 찾으면 될 듯하다.

실습 끝!

'Study > Digital Forensic' 카테고리의 다른 글

| $LogFile, $UsnJrnl (0) | 2022.07.24 |

|---|---|

| $MFT 개념 및 실습 (0) | 2022.07.24 |

| Window Registry 동작 원리 (0) | 2022.07.21 |

| 0719 디지털포렌식 스터디 (0) | 2022.07.19 |

| Window Forensic (0) | 2022.07.17 |